Die etwas andere Netzecke

von Claas Janetzki

E-Mail-Sicherheit

Diese Seite in Facebook teilen [Hinweis]

Diese Seite in Facebook teilen [Hinweis]

(Warum hier startpage zur Suche angeboten wird) [Hinweis]

(Warum hier startpage zur Suche angeboten wird) [Hinweis]

Vorwort

Warnung:

Diese Seite enthält Informationen!

Wer auf der Suche nach seichter Unterhaltung oder Klickibunti ist, ist hier definitiv falsch. Zwar versuche ich, mich dem Thema "E-Mail-Sicherheit" mit einfachen Worten und plastischen Darstellungen und Beispielen zu nähern.

Grundsätzlich jedoch geht es um gezielte Informationen und Hinweise zum Thema an sich und zu dessen praktischer Umsetzung im Alltagsgebrauch.

Sie werden also leider nicht drumherum kommen, sich hier hauptsächlich mit Text zu beschäftigen. Es lohnt sich! Wirklich!

"Ich hab doch nix zu verbergen!"

"Du bist ja ein paranoider Spinner! Ich jedenfalls hab nix zu verbergen!"

So oder so ähnlich sind oft die ersten Reaktionen, wenn man mit jemandem über das Thema "Datenschutz" oder gar "E-Mail-Sicherheit" spricht. Naja, diese Seite ist auch nicht gemacht für Leute/Organisationen, die "etwas zu verbergen" haben. Denn die kennen sich in der Regel mit dieser Thematik deutlich besser aus, als ich es je tun werde...

Meine Frage lautet: "Wenn ich auch nichts zu verbergen habe, warum soll ich es trotzdem dulden, dass jemand Unbekanntes meine Post liest?"

Oder wie fänden Sie es, wenn morgens nach dem Briefträger erst noch jemand Unbekanntes die Post aus Ihrem Briefkasten fischt und durchliest? Rechnungen, Mahnungen, Arztberichte, Gehaltsabrechnungen, Steuerbescheide,

Briefe von Ihren Freunden und Bekannten, die letzten Urlaubsfotos Ihrer Kinder, Schreiben von Ihrer Bank, Ihrem Rechtsanwalt, Ihren Versicherungen usw.?

Klar, "darf" der das nicht. Er tut es aber trotzdem. Vor allem, wenn er es leicht tun kann. Oder warum genau haben Sie zu Hause einen Briefkasten (mit Schlüssel und ggf. "Zugriffsschutz") und lassen die Post vom Briefträger nicht einfach

vor der Tür oder an der Bürgersteigkante vor Ihrem Haus ablegen?

Ich schreibe hier bewusst "jemand Unbekanntes" und nicht "ein Staatsorgan" (für mich persönlich macht das aber keinen Unterschied - meine Post geht keinen von beiden was an).

Um das sicherheitshalber direkt klarzustellen: Ich hab nichts zu verbergen, was irgendein Staatsorgan interessieren könnte.

Trotzdem will ich einfach nicht, dass jemand Unbekanntes meine Post liest. Und zwar aus folgenden Gründen:

- Es geht denjenigen einfach nichts an. Schliesslich kommuniziere ich nicht grundlos per Post. Ich setze meine Kommunikation bewusst nicht in den Anzeigenteil der Zeitung.

- Ich weiss nicht, welchen "Unsinn" derjenige mit den gewonnenen Informationen evtl. anstellt

- Welche Folgen habe ich zu befürchten, wenn der "Unbekannte" die gewonnenen Information aus welchen Gründen auch immer völlig falsch interpretiert?

Zudem geht es nicht nur darum, dass jemand Unbekanntes meine Post schlicht liest. Es geht auch darum, was er daraufhin ggf. tut oder - noch schlimmer - wenn er die Kommunikation (ver)fälscht.

Dabei reden wir nicht (nur) über die leidigen  SPAM-Mails (googlen Sie mal spasseshalber nach "mails in meinem Namen verschickt"). Was, wenn

derjenige Ihre Urlaubsfotos - die Sie grad per Mail an Ihre Kinder schicken - gegen sehr freizügige Fotos sehr spezieller "Damen" austauscht? Oder Ihren Mail-Kontakten wüste Beschimpfungen oder gar Viren - in Ihrem Namen! -zusendet?

SPAM-Mails (googlen Sie mal spasseshalber nach "mails in meinem Namen verschickt"). Was, wenn

derjenige Ihre Urlaubsfotos - die Sie grad per Mail an Ihre Kinder schicken - gegen sehr freizügige Fotos sehr spezieller "Damen" austauscht? Oder Ihren Mail-Kontakten wüste Beschimpfungen oder gar Viren - in Ihrem Namen! -zusendet?

Warum jemand Unbekanntes Ihnen sowas antun sollte? Keine Ahnung - fragen Sie ihn, wenns zu spät ist. Evtl. mag er Sie einfach nicht oder er hat Langeweile und Sie sind ein "Zufallsopfer" oder es ist der 14jährige Sohn Ihres Nachbarn "einfach mal so" (ja, es ist wirklich "kinderleicht"...).

Auch staatliche Behörden ziehen durchaus mal die falschen Schlüsse und Sie geraten u.U. in Mühlen, die ganz schön zupacken können.

Beispiele dafür gibt es.

Beispiele dafür gibt es.

Diesen Artikel zu diesem Thema

auf der Website vom

Diesen Artikel zu diesem Thema

auf der Website vom  Deutschlandfunk finde ich persönlich sehr gelungen. Insbesondere

auch die weiterführende Betrachtung zu möglichen gesellschaftlichen Veränderungen.

Deutschlandfunk finde ich persönlich sehr gelungen. Insbesondere

auch die weiterführende Betrachtung zu möglichen gesellschaftlichen Veränderungen.

Es ist nicht meine Intention, Ihnen hier Angst zu machen. Es geht auch nicht um Ihre persönlichen Daten/Informationen, die Sie selbst bewusst(?) in diversen sozialen Netzwerken im Internet preisgeben. Ich zeige hier nur auf, was theoretisch möglich ist und was praktisch schon vorgekommen ist.

Und wie Sie sich die Kontrolle darüber zurückholen können, wer genau Zugang zum Inhalt Ihrer E-Mails hat.

Wenn Sie jetzt denken "Ja. Und? Interessiert mich nicht." oder "Das passiert mir schon nicht.", ist das eine völlig legitime Einstellung - als Privatanwender (Als Unternehmer/Unternehmen unterliegen Sie besonderen gesetzlichen Anforderungen!). Dann brauchen Sie nicht weiterlesen.

Wenn Sie jetzt allerdings sensibel für das Thema "E-Mail-Sicherheit" geworden sind und mehr erfahren möchten, dann lesen Sie gern weiter.

"Schutz der Privatsphäre" ist nicht gleich "Anonym":

Hier geht es ausschliesslich um den Schutz Ihrer Privatsphäre. Wie im richtigen Leben weiss dann jeder noch, dass Sie Briefe schreiben können und mit wem Sie kommunizieren. Was Sie schreiben geht jedoch niemanden - ausser Ihren Kommunikationspartnern - etwas an.

Das ist völlig legal, legitim und übrigens eines unserer Grundrechte. Das nennt man "Privatsphäre". Und diese dürfen - und sollten(!) - Sie auch im Internet schützen. Eben z.B. mit völlig legaler Verschlüsselung Ihrer Kommunikation.

Wer aus beruflichen (Journalisten, Rechtsanwälte usw.) oder sonstigen ("Whistleblower" o.ä.) Gründen auf (zeitweise) vollkommene Anonymität angewiesen ist, der muss mehr tun. Verschlüsselte Kommunikation gehört natürlich dazu, ist aber nur ein kleiner Baustein, um im Netz wirklich anonym zu sein.

Diesen Personen empfehle ich, sich mit dem Thema "Anonymität" wirklich sehr ausführlich zu beschäftigen, da es viel zu beachten gibt. Quellen dazu findet man reichlich im Netz. Mein einziger Tipp zu dem Thema: Beginnen Sie Ihre ernsthafte Recherche nach "Privacy-Handbuch" nicht bei Google...

Besonderer Hinweis für Unternehmer/Unternehmen usw.:

Als Unternehmer/Unternehmen haben Sie u.U. nicht die Wahl, inwieweit Sie "sicher" kommunizieren wollen sondern unterliegen Sie gem. Bundesdatenschutzgesetz (BDSG) besonderen Anforderungen. Siehe hierzu u.a.  §9 BDSG

und

§9 BDSG

und  Anlage (zu § 9 Satz 1) (u.a.: "Eine Maßnahme nach Satz 2 Nummer 2 bis 4 ist insbesondere die Verwendung von dem Stand der Technik entsprechenden Verschlüsselungsverfahren."). [Stand: 28.07.2016]

Anlage (zu § 9 Satz 1) (u.a.: "Eine Maßnahme nach Satz 2 Nummer 2 bis 4 ist insbesondere die Verwendung von dem Stand der Technik entsprechenden Verschlüsselungsverfahren."). [Stand: 28.07.2016]

Im Zweifelsfall sollten Sie sicherheitshalber externen professionellen Rat/Unterstützung einholen!

Mal ganz abgesehen von den gesetzlichen Vorgaben gibt es einen weiteren interessanten Aspekt für Unternehmen/Unternehmer:

Viele Ihrer (potentiellen) Kunden und Geschäftspartner sind sich des Themas "Datenschutz und -sicherheit" sehr wohl bewusst. Diese achten sehr genau darauf,

wem und wie sie eigene personenbezogene und/oder andere sensible Daten weitergeben. Ggf. verzichten diese Personen lieber auf eine Geschäftsbeziehung mit Ihnen und suchen sich einen anderen Vertragspartner,

mit dem sie ihr Geschäft abwickeln. Andere Mütter haben auch schöne Töchter - und das Angebot sicherer Kommunikationsmöglichkeiten...

Denn bedenken Sie dabei: Welche Daten "sensibel" sind, entscheidet immer der Betroffene. Also der (potentielle) Kunde oder Geschäftspartner. Was Sie für "unwichtig" oder "völlig unproblematisch" halten,

ist für Ihren (potentiellen) Vertragspartner u.U. hochsensibel! Und die Art der Übermittlung ggf. ein höheres Entscheidungskriterium bei der Eingehung oder Intensivierung einer

Geschäftsbeziehung als Preis oder Service!

Laut einer  Studie von Symantec aus 2015

Studie von Symantec aus 2015  [Originaldokument]"

[....]vermeiden 44 Prozent der Befragten, ihre persönlichen Daten online preiszugeben. Ein gutes Drittel macht sogar gezielt falsche Angaben, um seine Privatsphäre zu schützen[...]." und "[...] Für 86 Prozent ist Datensicherheit bei der Wahl des Online-Shops ein wichtiger Aspekt, der noch über der Qualität der Produkte oder dem Service steht.[...]".

[Originaldokument]"

[....]vermeiden 44 Prozent der Befragten, ihre persönlichen Daten online preiszugeben. Ein gutes Drittel macht sogar gezielt falsche Angaben, um seine Privatsphäre zu schützen[...]." und "[...] Für 86 Prozent ist Datensicherheit bei der Wahl des Online-Shops ein wichtiger Aspekt, der noch über der Qualität der Produkte oder dem Service steht.[...]".

Durch ein bewusst kommuniziertes Angebot sicherer Kommunikationskanäle und Datensicherheit - das sollte dann allerdings kein "Werbegag" sein, sondern auch tatsächlich der Realität entsprechen! -,

erschliessen Sie sich unter Umständen sogar zusätzliche Geschäftspotentiale!

Einleitung

Vorüberlegungen:

Bevor wir uns gemeinsam Gedanken zum Thema "E-Mail-Sicherheit" machen können, betrachten wir als gemeinsamen Ausgangspunkt die Funktionsweise des E-Mail-Versandes. Dadurch soll deutlich werden, wo genau Schwachstellen des Systems liegen.

Natürlich sind hier alle Darstellungen stark vereinfacht und erheben keinen Anspruch auf technische Vollständigkeit. Hier soll es um das Prinzip gehen.

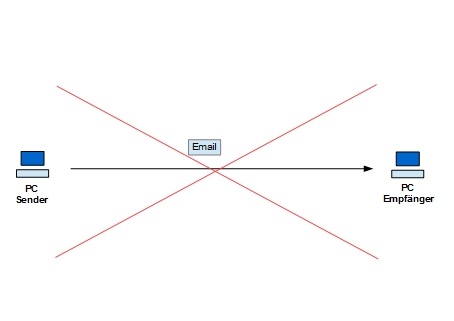

Man könnte ja auf den Gedanken folgender Funktionsweise kommen:

Der Absender schreibt eine E-Mail in seinem bevorzugten Mail-Programm (Outlook, Thunderbird oder andere). E-Mail ist fertig getippt. Der Absender klickt

in seinem Mail-Programm auf "Senden". Der PC des Absenders schickt die E-Mail durch die Telefonleitung direkt auf den PC des Empfängers.

Hier zerstören wir den ersten Traum: So funktioniert es nicht!

Vergleichen wir es einfach mit dem Versand einer herkömmlichen Postkarte (Warum bewusst der Vergleich mit einer Postkarte, erklärt sich, wenn wir uns mit der Frage beschäftigen: Warum E-Mails schützen?):

Ihre Postkarte bringen Sie ja auch nicht persönlich zum Empfänger.

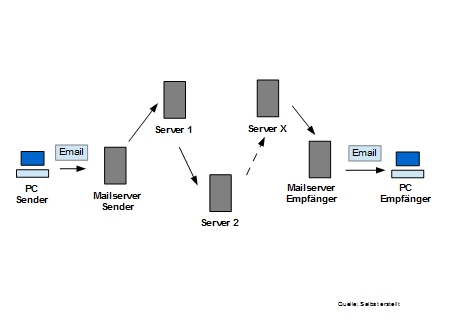

Tatsächlich funktioniert es real mit der E-Mail nicht komplizierter, sondern nur umständlicher:

Ähnlich wie beim Versand der herkömmlichen Postkarte:

Postkasten (Mailserver Sender) - Postverteilzentrum 1 (Server 1) - Postverteilzentrum 2 (Server 2) - ... - Postverteilzentrum X (Server X) - Briefkasten Empfänger (Mailserver Empfänger).

Hm. Ja. Und? So könnte ja jetzt die berechtigte Frage lauten.

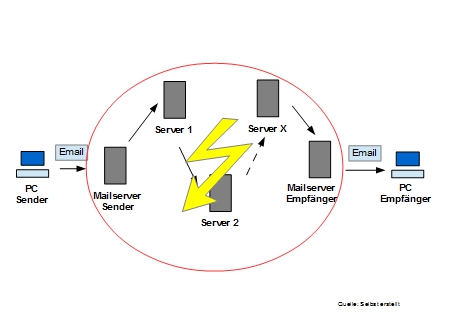

Das Problem liegt genau darin, dass Ihre E-Mail fast auf dem gesamten Weg von Ihrem PC zum PC des Empfängers völlig ungeschützt ist.

Was bedeutet "fast auf dem gesamten Weg":

Heutzutage ist der Weg zwischen Ihrem PC und dem Mail-Server Ihres Anbieters (T-Online oder anderer) meist durch eine sichere Verbindung geschützt.

Also sieht der "Gefahrenbereich" so aus:

OK. Hab ich verstanden. So funktioniert E-Mail-Versand. Und? Wo ist jetzt das Problem oder die Gefahr?

Eine gute Frage. Damit beschäftigen wir uns im nächsten Abschnitt.

Warum soll ich meine E-Mails schützen?

Der Vergleich mit der Postkarte:

Eine E-Mail ist grundsätzlich wie eine Postkarte:

Wer auch immer (nennen wir ihn der Einfachheit halber mal "Schurki") das Ding in den Händen hat, dem liegen alle Informationen völlig offen:

- Name und Adresse des Absenders

- Name und Adresse des Empfängers

- Der komplette Inhalt/die Mitteilung an sich

Daraus kann Schurki nun natürlich Rückschlüsse ziehen: Wer kennt wen und worüber kommunizieren die beiden?

Und wenn Schurki mehrere Postkarten von einem Absender hat, kann er ein komplettes Profil erstellen.

Aber Schurki kann noch mehr: Er kann die Postkarte verändern.

Er nimmt etwas Tippex und verändert den Absender, den Empfänger, den Inhalt oder eine beliebige Kombination davon.

Szenario 1: Sie schreiben eine Postkarte an Ihre Geliebte

Schurki verändert nun den Empfänger und trägt dort Ihre Ehefrau ein. Die sich wundert, warum Sie von Ihnen plötzlich eine heiße Liebeserklärung erhält und von Ihnen mit "Meine kleine heiße Gerda" angesprochen wird - obwohl sie Hilde heisst...

Szenario 2: Sie schreiben eine Postkarte mit einer Liebeserklärung an Ihre Freundin

Schurki verändert nun den Inhalt in "Ich mache Schluss mit Dir!". Und Sie wundern sich, warum am nächsten Tag die Reifen Ihres Autos zerstochen sind und Ihnen die Scheiben eingeworfen werden.

Szenario 3: Sie schreiben eine Postkarte an einen Vorstandskollegen Ihres Karnickelzuchtvereins. Inhalt: Der Vorsitzende ist ein Volltrottel und muss schnellstens abgelöst werden

Schurki verändert nun die Empfängerangaben und die Postkarte landet direkt beim Vorsitzenden. Der hat nun sicherlich reichlich Diskussionsbedarf mit Ihnen und Ihrem Vorstandskollegen...

Es sollte nun klar geworden sein, was theoretisch alles passieren kann und durch wie viele - Ihnen unbekannte - Hände so eine Postkarte geht.

Nun können Sie sich ja mal überlegen, was Sie per Postkarte abwickeln würden. Kommunikation mit Ihrer Bank ("Ihr Konto wurde gesperrt, weil konstant überzogen." "Ich brauche einen Termin für ein Kreditgespräch, weil ich am Wochenende im Casino unerwartet Pech hatte.")?

Kommunikation mit Handwerkern (Rechnungen, "Mahnung! Zahlen Sie endlich die Rechnung von letztem August!")?

Oder mit Ihrem Arbeitgeber. Wollen Sie Ihre Lohnabrechnung als Postkarte? (Ja, die Abrechnung kommt als passwortgeschützte *.pdf-Datei als Anhang einer Mail. Und das Passwort dafür mit der nächsten Mail. Herzlichen Glückwunsch.)

Mit den heutigen technischen Möglichkeiten der Datenverarbeitung, lassen sich Millionen von E-Mails schneller und effektiver auswerten, katalogisieren, speichern und ggf. verändern als 10 Postkarten.

Die diversen Dilettantenstadl wie BND oder NSA (Na?  Klingelt da was?) machen das tagtäglich mit dem weltweiten E-Mail-Verkehr...

Klingelt da was?) machen das tagtäglich mit dem weltweiten E-Mail-Verkehr...

Ich will Ihnen damit keine Angst machen - die Realität ist eh viel schlimmer (Nur mal das Stichwort "Vorratsdatenspeicherung" einwerfen).

Ich will Sie für das Thema "Datenschutz" sensibilisieren.

Denken Sie einfach an Ihre letzten versendeten E-Mails. Stellen Sie sich vor, Sie müssten diese Mails nochmal mit der herkömmlichen Post versenden. Welche davon würden Sie als Postkarte verschicken?

Und welche davon lieber als Brief in einem Umschlag? Wo nicht jeder direkt den Inhalt einsehen kann? Wo Einsichtnahmen oder sonstige Manipulationen durch Schäden am Umschlag nachvollziehbar wären und Sie spätestens der Empfänger darüber informieren könnte?

Wenn Sie jetzt für sich entschieden haben "Ja, das ist ein Problem für mich. Ich will entscheiden, wer welche Informationen von mir bekommt.", dann sollten Sie sich mit den beiden folgenden Themen beschäftigen:

- "Signieren" von E-Mails

Damit wird sichergestellt, dass die Mail wirklich vom genannten Absender stammt (Authentizität) und völlig unverändert (Integrität) beim Empfänger ankam. - "Verschlüsseln" von E-Mails

Der Inhalt wird so verschlüsselt, dass er ausschliesslich vom gewünschten Empfänger gelesen werden kann.

Beides ist heutzutage relativ problemlos für jeden Anwender möglich. Der zusätzliche Aufwand ist in etwa vergleichbar mit dem zusätzlichen Aufwand, wenn man einen Brief mit Umschlag statt Postkarte versendet.

Im Impressum / Disclaimer meiner Website biete ich z.B. die notwendigen Schlüssel/Zertifikate an, damit man mit mir sicher per E-Mail kommunizieren kann.

Mehr Informationen finden Sie u.a. auf den Seiten des  "Bundesamtes für Sicherheit in der Informationstechnik (BSI)".

"Bundesamtes für Sicherheit in der Informationstechnik (BSI)".

Konkrete Lösungen (kostenlos) finden Sie bei  Gpg4win. Dieses Projekt wurde sogar ursprünglich vom

Gpg4win. Dieses Projekt wurde sogar ursprünglich vom  "Bundesamt für Sicherheit in der Informationstechnik" angestossen und beauftragt.

"Bundesamt für Sicherheit in der Informationstechnik" angestossen und beauftragt.

Signieren oder Verschlüsseln?

Abgrenzung:

Bevor Sie für sich diese Entscheidung treffen können, sollten wir die beiden Begriffe kurz voneinander abgrenzen:

- "Signieren"

Eine signierte Mail ist quasi eine unterschriebene Mail. Der Empfänger dieser Mail kann eindeutig erkennen, dass diese Mail von Ihnen persönlich (Authentizität) stammt und völlig unverändert (Integrität) beim Empfänger ankam.

Sofern die Mail auf dem Transportweg in irgendeiner Form manipuliert worden sein sollte, erhält der Empfänger direkt einen Warnhinweis.

Der Inhalt der Mail ist weiter völlig offen und kann von jedermann eingesehen/gelesen - aber eben nicht unbemerkt manipuliert werden. "Signieren" bestätigt also die Authentizität der Mail und schützt vor unbemerkter Manipulation. Die Privatsphäre wird damit nicht geschützt.

"Signieren" können Sie somit theoretisch jede Mail. Auch dann, wenn der Empfänger nicht über entsprechende Verschlüsselungskomponenten auf seinem Rechner verfügt - er hat trotzdem vollen Zugriff auf den Inhalt der Mail (Die Signatur wird als Anhang automatisch angehängt). Allerdings kann der Empfänger ohne Verschlüsselungskomponenten und ohne Ihren öffentlichen Schlüssel auf seinem Rechner auch nicht die Signatur - und damit nicht die Authentizität und Integrität - prüfen. - "Verschlüsseln"

Der Inhalt der Mail wird so verschlüsselt, dass ausschliesslich der gewünschte Empfänger den Inhalt ansehen/lesen kann. Die Privatsphäre wird also (teilweise) geschützt. Teilweise deshalb, weil einige Elemente der Mail nach wie vor völlig offen übertragen werden: Absenderadresse, Empfängeradresse und Versanddatum.

Ähnlich wie beim Postversand eines Briefes mit Umschlag: Absender- und Empfängeradresse sowie Poststempel (Datum) stehen für jeden direkt sichtbar aussen auf dem Umschlag.

Schutz der Privatsphäre ist also nicht gleich "anonym". Auch bei verschlüsselten Mails kann man also noch Rückschlüsse darüber ziehen "Wer kommuniziert wann mit wem". Aber eben nicht "Worüber kommunizieren die beiden".

Verschlüsseln können Sie eine Mail nur dann, wenn Sie über den öffentlichen Schlüssel/Zertifikat (dazu später mehr) des Empfängers verfügen.

Natürlich kann eine verschlüsselte Mail zusätzlich signiert werden, um deren Authentizität und Integrität zu gewährleisten.

Und welche Einstellung verwende ich jetzt?

Hier kommt direkt die gute Nachricht: Sie müssen dazu keine grundsätzliche Entscheidung treffen!

Sie können direkt beim Erstellen einer Mail individuell entscheiden, ob Sie diese wie bisher ("Postkarte"), signiert, verschlüsselt oder signiert und verschlüsselt versenden wollen! Und zwar bei den meisten Anwendungen mit nur einem Klick

(vergleichbar mit dem Aufwand "Empfangsbestätigung anfordern").

Bei den meisten Mailanwendungen können Sie eine grundsätzliche Voreinstellung festlegen (z.B. "Grundsätzlich signieren"), diese Voreinstellung aber dann auch problemlos bei jeder Mail individuell mit einem Klick ändern.

Je nach Empfänger (nicht jedem können Sie mangels Empfänger-Schlüssel eine verschlüsselte Mail senden) und/oder Inhalt (je privater desto lieber verschlüsselt) können Sie individuell entscheiden.

Meine persönliche Empfehlung:

Versenden Sie erstmal grundsätzlich jede Mail signiert. Wie oben bei der Abgrenzung der Begriffe erwähnt, kann diese Mail trotzdem von jedem problemlos gelesen werden - Sie haben also keinerlei Komplikationen mit Ihren bisherigen

Kommunikationspartnern zu befürchten. Für diese Standardeinstellung gibt es noch einen weiteren wichtigen Grund:

Durch die angehängte Signatur werden viele Ihrer Mail-Empfänger neugierig - "Was ist denn das da?". Sie erwecken also bei Ihren Kommunikationspartnern Neugier und somit oft

auch Interesse für das Thema E-Mail-Sicherheit und sensibilisieren so auch andere Menschen dafür. Um diesen Vorgang zu beschleunigen, können Sie natürlich zusätzlich einen Hinweis in Ihre Mail-Signatur

(den Teil unter den "-- ") aufnehmen. Z.B.: "Wenn auch Sie lieber sicher kommunizieren, lasse ich Ihnen auf Anfrage gern meinen öffentlichen Schlüssel zukommen."

Dies ist die Grundvoraussetzung dafür, dass Sie mit den Empfängern auch verschlüsselte Nachrichten austauschen können - denn der Empfänger muss dazu ebenfalls Verschlüsselungssoftware installiert und mit Ihnen

die öffentlichen Schlüssel ausgetauscht haben.

Statt bei ersten Anzeichen von Neugier und/oder Interesse Ihrer Kommunikationspartner allein zu argumentieren, können Sie diesen Personen natürlich auch gern einen Link auf diese Website (http://cj-web.de/mailsicherheit.html) zukommen lassen.

Wie funktioniert das nun?

Vorbemerkung:

Datenschutz und Verschlüsselung rückt - nicht zuletzt dank Snowdens Enthüllungen über die Maßlosigkeit der NSA und anderer Geheimdienste 2013 - verstärkt in den Fokus der Gesellschaft.

Seitdem wimmelt es auf dem Markt von neuen Ideen und Anwendungen. Prinzipiell gut so. Andererseits wirft es oft auch das Problem der Kompatibilität auf.

Viele dieser neuen Ideen und Anwendungen sind "Insellösungen". Sie vereinfachen zwar für den Nutzer z.B. die Verschlüsselung von E-Mails. Bürden aber dem Empfänger einer Nachricht erheblichen Mehraufwand auf - sofern er nicht die identische "Insellösung" benutzt.

Das ist keine böswillige Zumutung, sondern den zugrunde liegenden Verschlüsselungsverfahren geschuldet.

Und was genau nutzt es, wenn ich meine Mails mit einer solchen Insellösung toll verschlüssele? Der Empfänger aber partout keine Lust hat, ein weiteres Verschlüsselungsprogramm auf seinem Rechner zu installieren?

Und er somit seinerseits unverschlüsselt antwortet? Mit dem gesamten Text meiner Ursprungsmail als Zitat in seiner Antwort?

Somit wird die gesamte Verschlüsselung durch den "Komfort" ad absurdum geführt...

Ich persönlich halte davon nichts und setze lieber auf bewährte und verbreitete Verfahren. Dies sind speziell (Open)PGP und S/MIME, auf die ich im folgenden daher auch ausschliesslich eingehen werde. Bedeutet für alle Beteiligten etwas Mehraufwand (heutzutage aber meist nur bestehend aus der einmaligen Installation der benötigten Komponenten und dann im laufenden Betrieb "Ein-Klick-Verschlüsselung"). Vergrössert andererseits aber erheblich die Wahrscheinlichkeit, dass ich mit meinem Kommunikationspartner sinnvoll verschlüsselt kommunizieren kann. Und darauf kommt es an.

Sie sollten also bei der Auswahl Ihrer Verschlüsselungsprogramme auf folgende Punkte achten:

- Verschlüsselung per (Open)PGP und/oder S/MIME

Die meisten verbreiteten Verschlüsselungsprogramme unterstützen eh beides - es ist also keine endgültige Entscheidung. - Open-Source-Software

Die Wahrscheinlichkeit ist grösser, dass bei Open-Source-Software keine versteckten "Hintertüren" eingebaut sind, mit denen die Verschlüsselung ggf. einfach ausgehebelt werden kann. Eine Restunsicherheit bleibt immer: Denn es muss sich auch jemand die Mühe machen, die Software tatsächlich zu "zerpflücken" und evtl. gefundene Unregelmässigkeiten auch zu veröffentlichen.

Womit wir direkt bei der Grundweisheit der Verschlüsselung sind: Eine 100%-Sicherheit gibt es nicht! Man kann nur möglichst nah ranzukommen versuchen.

(Unternehmen/Unternehmern bleibt diese Wahl oft nicht, wenn sie spezifisch auf ihr Unternehmen abgestimmte Lösungen benötigen. Da hilft dann nur Vertrauen in den Hersteller und/oder Referenzen, Zertifizierungen usw.)

Die Funktionsweise der "asymmetrischen Verschlüsselung"

Sowohl (Open)PGP als auch S/MIME nutzen das Prinzip der asymmetrischen Verschlüsselung. Ich hab lange überlegt, wie ich dieses Verfahren für Einsteiger nachvollziehbar aufbereite.

Bis ich mich fragte "Warum das Rad neu erfinden?". Es gibt bereits hunderte von Beispielen im Internet. Am nachvollziehbarsten und verständlichsten erschien mir persönlich die Erklärung aus der Dokumentation

zu "GpG4win". Diese Dokumentation gibt es  online und

online und

als ".*pdf-Dokument" zum Download.

als ".*pdf-Dokument" zum Download.

Dieses "Kompendium" enthält - natürlich neben der Anleitung zu GpG4win - viele weitere Hintergrundinformationen und Erläuterungen zu Verschlüsselungsverfahren. Und ist verständlich formuliert. Die Lektüre kann ich also nur

jedem Einsteiger empfehlen und nahelegen - egal für welches Verschlüsselungsprogramm Sie sich entscheiden - denn die grundlegenden Funktionen sind bei allen identisch.

Stellen Sie sich vor, Sie nutzen zur Kommunikation einen Tresor. Dieser Tresor hat zwei verschiedene Schlösser.

Den Schlüssel ("Schlüssel" werden oft auch als "Zertifikate" bezeichnet) für das erste Schloss besitzen nur Sie. Niemand sonst. Daher wird dieser Schlüssel auch als "geheimer" oder "persönlicher" oder "privater"

Schlüssel bezeichnet. Er ist mit einem geheimen Kennwort ("Passphrase") gesichert, dass nur Sie und niemand sonst kennt. Ohne dieses Kennwort kann niemand den geheimen Schlüssel benutzen.

Und da nur der geheime Schlüssel den Tresor öffnen kann, sollten Sie diesen Schlüssel sicher verwahren. Ist der Schlüssel verloren, ist der Tresor unbrauchbar.

Das zweite Schloss des Tresors wird mit einem zweiten Schlüssel (dem "öffentlichen Schlüssel" oder "public key") bedient. Diesen öffentlichen Schlüssel können und sollten Sie

beliebig oft nachmachen und verteilen. Denn mit diesem Schlüssel kann man den Tresor quasi nur abschliessen.

Die Kommunikation erfolgt nun folgendermassen:

Sie haben eine Kopie des öffentlichen Schlüssels an Ihren Freund Max gegeben. Max kann Ihnen nun eine Mitteilung schreiben, in den Tresor legen und mittels Ihres öffentlichen

Schlüssels den Tresor abschliessen. Die Mitteilung ist nun sicher, da niemand ausser Ihnen - mittels Ihres einzigartigen privaten Schlüssels - den Tresor nun öffnen kann.

Auch Max kann dies nicht mehr. Wenn er die Mitteilung nachträglich ergänzen oder ändern möchte, muss er sie komplett neu verfassen und die neue Version komplett in den Tresor legen - und wieder mit dem öffentlichen Schlüssel abschliessen.

Auf E-Mail übertragen: Er schickt Ihnen quasi den verschlossenen Tresor über das Internet zu. Jeder kann den Tresor sehen - aber niemand kann ihn öffnen. Weder mit Gewalt noch mit ausgefeilten Nachschlüsseln.

Es geht einfach nicht.

Dieses Verfahren hat zwei überzeugende Vorteile:

- Die Sicherheit hängt einzig und allein von Ihnen ab

Denn Ihr privater Schlüssel ist es, auf den es ankommt. Wenn Sie diesen sicher verwahren, können Sie davon ausgehen, dass auch Ihre Kommunikation sicher ist. - Der Kreis der Kommunikationspartner mit "verschlüsselter Kommunikation" kann sehr einfach erweitert werden

Verteilen Sie einfach reichlich Kopien des öffentlichen Schlüssels. Z.B. als Download auf einer Website oder als Anlage einer E-Mail. Auch Max kann dabei helfen. Er kann einfach eine Kopie des Schlüssels an Egon weitergeben. Und schon kann Egon Ihnen verschlüsselte Mails senden. Obwohl Egon und Sie sich vorher vielleicht nie begegnet sind und vielleicht sogar gar nicht gegenseitig kennen!

Beachten Sie:

Wenn Sie auf die verschlüsselte Mail von Max auch verschlüsselt antworten wollen, brauchen Sie natürlich den öffentlichen Schlüssel von Max für den Tresor von Max!

Daher sollte man nicht einfach seinen öffentlichen Schlüssel nur weitergeben, sondern direkt gegen den öffentlichen Schlüssel Ihres Kommunikationspartners tauschen ("Schlüsseltausch").

Sofern dies nicht möglich ist (z.B. bei Download meines öffentlichen Schlüssels von dieser Website können Sie Ihren öffentlichen Schlüssel natürlich nicht im Austausch hochladen...), bietet sich folgende

Vorgehensweise an: An die erste Mail, die Sie mir verschlüsselt schicken, hängen Sie als Anhang Ihren öffentlichen Schlüssel dran.

So ist sichergestellt, dass Ihr Kommunikationspartner nach erstmaliger verschlüsselter Kontaktaufnahme auch verschlüsselt reagieren kann. Simpel, oder?

Das Signieren einer Nachricht funktioniert praktisch nach dem identischen Verfahren. Einzig der Tresor besteht dabei aus einem durchsichtigen Material. Jeder kann den Inhalt sehen und lesen - aber nicht verändern. Und die Absenderadresse steht innen. Und Max kann nun mit dem öffentlichen Schlüssel von Ihnen testen, ob der bei dem Tresor passt. Wenn ja, ist der Tresor von Ihnen (Authentisch) und unverändert (Integer).

Wie mache ich das jetzt genau?

Vorbemerkung

Ja, schon wieder eine Vorbemerkung. Erspart im Verlauf einige gedankliche "Wieso?" oder "Wieso nicht?".

Im Folgenden gehe ich nur auf eine Anleitung unter Windows ein. Das hat zwei praktische Gründe:

- Von Linux habe ich exakt null Ahnung.

- Bei den meisten Linux-Distributionen werden die notwendigen Komponenten bei der Systeminstallation direkt mit installiert und eingerichtet. Die Mail-Programme sind dann ebenso direkt bereit zur Verschlüsselung. Falls nicht, finden Sie entsprechende Hinweise problemlos auf der Website Ihrer Distribution.

Einige Links sind im Folgenden mit einem vorangestellten  gekennzeichnet. Beim Klick auf einen solchen Link öffnet sich die zugehörige Seite in einem neuen Fenster.

gekennzeichnet. Beim Klick auf einen solchen Link öffnet sich die zugehörige Seite in einem neuen Fenster.

Dadurch bleibt dieses Fenster im Hintergrund immer geöffnet erhalten und Sie können immer wieder problemlos hierhin zurückschalten und fortfahren.

Die Anleitung bezieht sich auf Komponenten, die ich selbst in der Praxis einsetze. Dabei beschreibe ich die Nutzung mittels PGP-Verfahren, da dies von ca. 75% der Verschlüsselungsnutzer eingesetzt wird.

Bei Details verweise ich teilweise auf die entsprechende Anleitung des Herstellers/Distributors. Diese Anleitungen sind sehr ausführlich. Und da ich mich nicht mit fremden Federn schmücke und sowas daher nicht einfach hier reinkopiere, gibts den entsprechenden Link.

Los gehts

- Die Schlüsseldruck-und-Verwaltungsmaschine einbauen

Laden Sie sich "Gpg4win" in der aktuellen Version (2.3.2 [Stand: 13.08.2016]) von der Website herunter.

Website herunter.

Installieren Sie Gpg4win durch einen Doppelklick auf die heruntergeladene Datei. Wenn Sie bei der Installation unsicher sind, finden Sie hier eine Installationsanleitung.

hier eine Installationsanleitung.

Glückwunsch! Die Maschine steht nun einsatzbereit bei Ihnen! - Das erste eigene Schlüssel-/Zertifikatspaar erzeugen

Fortsetzung in Arbeit

Was spricht gegen Verschlüsselung?

Nichts

Heutzutage sind die gängigen Verschlüsselungsverfahren (Open)PGP und S/MIME für fast alle Plattformen und Geräte verfügbar. Kostenlos (OpenSource) und in deutscher Sprache. Die benötigten Komponenten (siehe auch Weiterführende Links) lassen

sich relativ simpel auch von Einsteigern installieren und komfortabel nutzen.

Der erst- und einmalige Einrichtungsaufwand ist in etwa vergleichbar mit dem Kauf von Briefumschlägen und Briefmarken beim herkömmlichen Postversand. Die ggf. notwendigen (Sicherheits)Updates mit dem Kauf von

neuen Briefmarken bei einer Portoerhöhung durch die Post.

Die Bedienung "im laufenden Betrieb" ist sehr einfach. Mittels weniger Klicks - auch von Grobmotorikern auf dem Smartphone zu bewältigen - lassen sich Mails dann komfortabel verschlüsseln.

Sie glauben mir nicht? Dann probieren Sie es doch einfach mal aus!

P.S.:

Sie haben doch ein Argument gegen Verschlüsselung? Dann schreiben Sie mir eine Mail - in dem Falle auch unverschlüsselt - ich bin gespannt.

Weiterführende Links

Grundsätzliche Anmerkung zu den auf meinen Websites gesetzten externen Links:

Alle von mir gesetzten Links wurden natürlich vorher von mir selbst besucht. Diese Links sind nicht die einzigen zu dem jeweiligen Thema. Alle jeweils möglichen Aufzulisten ist jedoch schlicht unmöglich.

Suchen Sie gern selbst in Ihrer favorisierten Internet-Suchmaschine nach weiteren Seiten, wenn Sie ein Aspekt besonders interessiert.

Die von mir gesetzten Links verweisen auch nicht zwingend auf die "beste" Website zu dem jeweiligen Thema. Erstens kann ich das selbst gar nicht beurteilen. Und zweitens ist es ebenfalls

schlicht unmöglich, alle jeweils in Frage kommenden Websites zu besuchen und nach objektiven Kriterien "die Beste" zu küren.

Es sind einfach Links, deren zugrunde liegende Website(s) ich persönlich - zumindest in Teilen - für "passend" zu dem jeweiligen Thema halte.

Beachten Sie auch bitte die ausführlichen Hinweise zu gesetzten Links in meinem Impressum / Disclaimer.

"BSI für Bürger" - Verschlüsselt kommunizieren

"BSI für Bürger" - Verschlüsselt kommunizieren

Datensicherheit und -schutz ist nicht nur ein Thema für eingefleischte Paranoiker sondern für jedermann. In Deutschland gibt es seit 1991 eine eigene Behörde (Bundesamt für Sicherheit in der Informationstechnik [BSI]), die Empfehlungen gibt, Richtlinien und Standards definiert.

Zitat: "Mit Unterstützung des BSI soll IT-Sicherheit in Verwaltung, Wirtschaft und Gesellschaft als wichtiges Thema wahrgenommen und eigenverantwortlich umgesetzt werden." (Quelle)

(Quelle) Gpg4win-Website

Gpg4win-Website

Gpg4win (deutsch) ist eine Software zum Verschlüsseln und Signieren von E-Mails, Dateien und Ordnern unter Windows. Gpg4win unterstützt die beiden relevanten kryptografischen Standards OpenPGP und S/MIME (X.509). Ebenfalls enthalten ist eine Programmerweiterung für das verbreitete Mail-Programm "Outlook" zur einfachen E-Mail-Verschlüsselung.

"Outlook" zur einfachen E-Mail-Verschlüsselung.

Das Programm ist kostenlos verfügbar und verfügt über eine ausführliche deutschsprachige Dokumentation/Anleitung.

Dokumentation/Anleitung.

Dieses Projekt wurde sogar ursprünglich vom "Bundesamt für Sicherheit in der Informationstechnik" angestossen und beauftragt.

"Bundesamt für Sicherheit in der Informationstechnik" angestossen und beauftragt. "Enigmail" für das Mail-Programm "Thunderbird"

"Enigmail" für das Mail-Programm "Thunderbird"

Enigmail ist ein Add-On für das Mail-Programm "Thunderbird" zur einfachen OpenPGP-Verschlüsselung von E-Mails in Thunderbird. Das Add-on kann einfach über den Add-on-Manager in Thunderbird installiert werden

Thunderbird. Das Add-on kann einfach über den Add-on-Manager in Thunderbird installiert werden  (Anleitung deutsch).

(Anleitung deutsch).

Voraussetzung ist eine installierte GnuPG-Version wie z.B.

GnuPG-Version wie z.B.  Gpg4win

Gpg4win "Mailvelope" - Browser-Erweiterung zur (Open)PGP-Verschlüsselung bei Webmailern

"Mailvelope" - Browser-Erweiterung zur (Open)PGP-Verschlüsselung bei Webmailern

Mailvelope (deutsch) ist eine Browser-Erweiterung (aktuell [11.08.2016] für Chrome, Firefox, iOS und Android verfügbar), mit der sich auch Mails bei der Nutzung eines Webmailers (also ohne Mailprogramm auf dem eigenen Rechner) ohne Aufwand verschlüsseln lassen.

Es lassen sich sowohl eigene Schlüssel erzeugen als auch bereits vorhandene eigene Schlüssel zur Nutzung importieren. Die Schlüssel werden lokal auf dem Rechner des Nutzers erzeugt.

Seit 20.08.2015 besteht eine Kooperation mit web.de

web.de  [Details] und

[Details] und

GMX

GMX  [Details]. Auch die dortigen Freemail-Konten können nun bei Nutzung des Web-Zugangs PGP-verschlüsselte Mails senden und empfangen.

Diese Anbieter bieten eine Möglichkeit, die erzeugten Schlüssel zur Verwendung auf verschiedenen Geräten (PC, Smartphone usw.) zu übertragen ("Sicherer Container").

[Details]. Auch die dortigen Freemail-Konten können nun bei Nutzung des Web-Zugangs PGP-verschlüsselte Mails senden und empfangen.

Diese Anbieter bieten eine Möglichkeit, die erzeugten Schlüssel zur Verwendung auf verschiedenen Geräten (PC, Smartphone usw.) zu übertragen ("Sicherer Container").

GMail, Yahoo!Mail!, Outlook.com sind ebenfalls bereits vorkonfiguriert. Weitere Webmail-Anbieter können angeblich auch einfach selbst bei Bedarf eingebunden werden.

Mailvelope ist OpenSource und kostenlos. StartSSL-Homepage

StartSSL-Homepage

Hier können Sie ein kostenloses S/MIME-Zertifikat zur Verschlüsselung nach dem S/MIME-Standard erhalten.

S/MIME-Standard erhalten. "Fälle von Datenmissbrauch und -irrtümern"

"Fälle von Datenmissbrauch und -irrtümern"

Die Seite beschreibt sich selbst am besten: "Wer nichts zu verbergen hat, hat nichts zu befürchten? Der Staat missbraucht seine Sicherheitsbefugnisse nicht? Die dafür zuständigen Mitarbeiter halten sich strikt an das Gesetz? Überwachung hat für die Betroffenen keine negativen Folgen? Hier eine Liste von Gegenbeispielen, die zeigt, warum die ausufernde Datensammlung und Überwachung niemandem egal sein kann." (Quelle)

(Quelle) http://www.selbstdatenschutz.info

http://www.selbstdatenschutz.info

Eine Seite mit einer Fülle von Informationen und Beispielen. Gut geeignet, um sich einen Überblick zu verschiedenen Bereichen rund um das Thema "Datenschutz" zu verschaffen. Viele weiterführende Links, wenn man einzelne Themen vertiefen möchte. Wikipedia-Artikel zur NSA-Affäre

Wikipedia-Artikel zur NSA-Affäre

Enthält u.a. viele Hintergrundinformationen zum Ausmass von Überwachungsaktionen und weiterführende Links Artikel auf der Website des "Deutschlandfunk"

Artikel auf der Website des "Deutschlandfunk"

Behandelt das Thema "staatliche Überwachung" u.a. aus dem Blickwinkel "Ich hab doch nichts zu verbergen!". Und warum dieses Thema trotzdem jeden von uns etwas angeht. E-Mails auf dem Mobilgerät verschlüsseln

E-Mails auf dem Mobilgerät verschlüsseln

Ein Artikel zu E-Mail-Verschlüsselung auf mobilen Geräten (Smartphones, Tablets, usw.) mit vielen weiterführenden Links. mobilsicher.de beschreibt sich selbst als "Das Infoportal für mehr Sicherheit auf Smartphone und Tablet [...]

mobilsicher.de wird gefördert vom Bundesministerium der Justiz und für Verbraucherschutz und betrieben vom gemeinnützigen iRights e.V." [Stand: 31.07.2016]

mobilsicher.de beschreibt sich selbst als "Das Infoportal für mehr Sicherheit auf Smartphone und Tablet [...]

mobilsicher.de wird gefördert vom Bundesministerium der Justiz und für Verbraucherschutz und betrieben vom gemeinnützigen iRights e.V." [Stand: 31.07.2016] Qabel.de

Qabel.de

Qabel.de ist recht jung und "[...]ist eine kostenlose, quelloffene Kryptographieplattform. Wo andere in bestehende Dienste wie Cloud, E-Mail oder Messenger nachträglich Verschlüsselung einbauen, macht es Qabel genau andersherum: Die Plattform verschlüsselt alles Ende-zu-Ende, was an sie angedockt wird. Vom Messenger über E-Mail bis hin zu Industrieanwendungen und Individuallösungen.[...]

Qabel.de verwendet offenbar eine eigene Verschlüsselungsmethode und scheint nicht kompatibel/nutzbar mit OpenPGP oder S/MIME zu sein. Eine klare Aussage dazu konnte ich auf der Website nicht finden.

Slogan: "Bitte vertrauen Sie uns nicht. Es ist nicht nötig."

Aktuelles:

Aktuelle Entwicklungen und Medienberichte:

19.08.2016: netzpolitik.org - "Berliner Erklärung: Innenminister der Union fordern drastische Ausweitung der Vorratsdatenspeicherung"

19.08.2016: netzpolitik.org - "Berliner Erklärung: Innenminister der Union fordern drastische Ausweitung der Vorratsdatenspeicherung"

"[...]Angriffe auf den Datenschutz, Vorratsdatenspeicherung für E-Mail und soziale Netzwerke, mehr Personal und mehr Befugnisse für Geheimdienste, elektronische Fußfesseln für nicht verurteilte Personen, Videoüberwachung überall und die Militarisierung der Polizei. Die Union hat in ihrer Berliner Erklärung das Grundgesetz vollkommen aus den Augen verloren. [...]"

"[...]In immer schnellerer Taktzahl folgen Verschärfungen auf dem Gebiet der Inneren Sicherheit aufeinander. Mit de Maizieres Überwachungsoffensive, der Unterstützung der Kanzlerin und der scharfmachenden Berliner Erklärung hat sich die CDU in den letzten Tagen sehr klar positioniert: Sie setzt auf die Erosion der Grundrechte - und zwar in richtig hohem Tempo. [...]".- Mein Kommentar:

Aufgrund akuter Sprachlosigkeit nach Lektüre des Artikels nur eine Frage: Wann ist die Grenze erreicht?

Wenigstens sind nicht alle Politiker "betriebsblind": 22.08.2016: heise.de - "Berliner Erklärung: Scharfe Kritik an Überwachungsplänen der Union";

22.08.2016: heise.de - "Berliner Erklärung: Scharfe Kritik an Überwachungsplänen der Union";

22.08.16: netzpolitik.org - "Bundesdatenschutzbeauftragte Voßhoff kritisiert Berliner Erklärung: "Verlieren das, was Demokratie auszeichnet""

22.08.16: netzpolitik.org - "Bundesdatenschutzbeauftragte Voßhoff kritisiert Berliner Erklärung: "Verlieren das, was Demokratie auszeichnet""

- Mein Kommentar:

18.08.2016: golem.de - "Mögliche Sammelklage gegen Gmail nimmt erste Hürde"

18.08.2016: golem.de - "Mögliche Sammelklage gegen Gmail nimmt erste Hürde"

"[...]Darf Google für Werbezwecke alle E-Mails scannen, die über seinen Dienst Gmail laufen? Diese Streitfrage beschäftigt seit Jahren die Gerichte in den USA. Nun hat ein US-Bezirksgericht einen Antrag Googles auf die Abweisung einer weiteren Klage zurückgewiesen. [...]"

"[...]Der Kläger Daniel Matera stört sich jedoch daran, dass Google auch die Mails von Nicht-Gmail-Nutzern scannt.[...]".- Mein Kommentar:

Mit Nutzung eines GMail-Accounts stimmen die Nutzer ja den in den AGB enthaltenen Passagen zu, dass alle ihre Emails von Google gescannt werden. (Ich bezweifele, dass viele GMail-Nutzer dies überhaupt wissen...) Dort (unter "Ihre Inhalte in unseren Diensten") steht: "Unsere automatisierten Systeme analysieren Ihre Inhalte (einschließlich E-Mails), um Ihnen für Sie relevante Produktfunktionen wie personalisierte Suchergebnisse, personalisierte Werbung und Spam- und Malwareerkennung bereitzustellen. Diese Analyse findet beim Senden, Empfangen und Speichern der Inhalte statt."

Dort (unter "Ihre Inhalte in unseren Diensten") steht: "Unsere automatisierten Systeme analysieren Ihre Inhalte (einschließlich E-Mails), um Ihnen für Sie relevante Produktfunktionen wie personalisierte Suchergebnisse, personalisierte Werbung und Spam- und Malwareerkennung bereitzustellen. Diese Analyse findet beim Senden, Empfangen und Speichern der Inhalte statt."

Grundlage dieser Klage ist der Umstand, dass Google eben auch Mails scannt, die ein Nicht-GMail-Nutzer an einen GMail-Nutzer schickt. Die Nicht-Nutzer können sich dagegen bislang nur wehren, indem sie keinerlei Mails an Gmail-Nutzer senden.

Dies sollte man m.M.n. auch konsequent durchziehen, um Google nicht mit eigenen privaten Daten zu füttern. Alternativ kann man Mailverkehr mit GMail-Nutzern eben auch komplett verschlüsselt abwickeln. Dann versteht auch Google nur "Bahnhof" - wie es sich gehört. Diesen Kommentar in Facebook teilen [Hinweis]

Diesen Kommentar in Facebook teilen [Hinweis]

- Mein Kommentar:

17.08.2016: heise.de - "Haufenweise Fake-PGP-Schlüssel im Umlauf"

17.08.2016: heise.de - "Haufenweise Fake-PGP-Schlüssel im Umlauf"

"[...]Auf öffentlichen PGP-Schlüssel-Servern sind zahlreiche gefälschte Schlüssel aufgetaucht, die die gleiche ID wie bereits existierende Schlüssel aufweisen. [...]"

"[...]Die gefälschten Schlüssel sind deshalb besonders heimtückisch, weil sie sogar die gleichen Unterschriften tragen wie die Originale.[...] Derartige Klone kann man über den Fingerprint entlarven.[...]".- Mein Kommentar:

Eine deutliche Warnung, dass man PGP-Schlüsseln nie blind vertrauen sollte. Schon gar nicht, wenn man diese über öffentliche Schlüssel-Server bezieht.

Daher kann man nicht deutlich genug betonen: Immer den Fingerprint eines Schlüssels mit dessen Besitzer abgleichen, bevor man diesen Schlüssel nutzt! Etwas umständlich, aber dafür sicher!

- Mein Kommentar:

15.08.2016: netzpolitik.org - "Kritik vom Bundesrechnungshof: Das Bundeskriminalamt will gleich zwei Staatstrojaner einsetzen"

15.08.2016: netzpolitik.org - "Kritik vom Bundesrechnungshof: Das Bundeskriminalamt will gleich zwei Staatstrojaner einsetzen"

"[...]Das sei notwendig, um alle Funktionen abzudecken und für eine erneute Enttarnung gewappnet zu sein.[...]"

"[...]Der Bundesrechnungshof kritisiert hohe Kosten und mangelnde Erfolgskontrolle.[...]".- Mein Kommentar:

Treffender Satz im Artikel: "Es ist wie so oft: Neue Befugnisse werden zunächst gegen Terrorismus eingeführt - und dann für Kleinkriminalität wie Drogen, Diebstahl und Betrug eingesetzt."

In diesem Falle eher kein Problem m.E. Wenn die Telefone von Drogendealern abgehört werden dürfen und deren Briefe heimlich gelesen werden dürfen (mit richterlichem Segen wohlgemerkt), mehr aber nicht - dann wird es Zeit für Anpassungen. Diese Straftäter dürfen sich dann nicht der Strafverfolgung einfach dadurch entziehen können, dass sie ihre "Geschäfte" per Mail, Messenger, Skype o.ä. abwickeln. Das kanns auch nicht sein. Da muß die Strafverfolgung und eben auch ggf. die Gesetzeslage an die aktuellen technischen Entwicklungen angeglichen werden.

Man sollte es da mit der "Paranoia"(?) gegen die Aushöhlung unserer Grundrechte auch nicht übertreiben.

Wach werden muß man nicht, wenn bisherige legale Verletzungen der Privatsphäre in der Kommunikation mittels Telefon und Brief nun auch auf elektronische Kommunikation ausgeweitet werden. Das ist völlig normale Anpassung an den Fortschritt.

Wach werden muß man dann, wenn Einbrüche in die Privatsphäre in erweitertem Umfang legalisiert werden. Anlasslose Massenüberwachung des Netz-/Mailverkehrs, Vorratsdatenspeicherug usw..

In diesem konkreten Fall kann man den Behörden maximal dilettantisches Vorgehen vorwerfen. Und sie mal fragen, warum sie erst jetzt wach werden und elektronische Kommunikation als vorhanden bei Straftätern erkennen...

- Mein Kommentar:

13.08.2016: Heise - "Frankreich will internationalen Aktionsplan gegen Verschlüsselung"

13.08.2016: Heise - "Frankreich will internationalen Aktionsplan gegen Verschlüsselung"

"[...]Der französische Innenminister Bernard Cazeneuve macht sich für ein internationales Vorgehen gegen Verschlüsselung stark. Als Partner dafür hat er zunächst ausdrücklich Deutschland im Blick.[...]"

"[...]Hintergrund ist der Umstand, dass es bislang für Ermittlungsbehörden kaum möglich ist, verschlüsselte Nachrichten auszuwerten, die im Zuge der Vorbereitung von Terrorattentaten ausgetauscht werden.[...]".- Mein Kommentar:

Hier müssen doch schon wieder sämtliche verfügbaren Alarmglocken klingeln bei der Formulierung "...Vorgehen gegen Verschlüsselung...". Denn es heisst ja eben nicht "Maßnahmen zur Entschlüsselung". Offenbar will man das "Übel" Verschlüsselung bei der Wurzel packen und aushöhlen oder gar ausrotten.

Die Möglichkeiten dazu sind ja eher begrenzt:- Verbot von Verschlüsselung

Gute Idee. Terroristen halten sich ja konsequent an Verbote. Also Gesetz gegen Verschlüsselung verabschieden - Problem erledigt.

So funktioniert es eher nicht. Das werden auch komplett ahnungslose Politiker begreifen. Ein tatsächliches Verbot könnte aber einen anderen Zweck erfüllen: Alles, was danach noch verschlüsselt durchs Netz geht, ist illegal und terrorismusverdächtig. (Nebenbei legalisiert man "mal eben" die anlasslose Massenüberwachung des gesamten Netzverkehrs, um diese "illegalen verschlüsselten Daten" abzugreifen. Sonst wäre das ja witzlos.)

Die Kollateralschäden sind aber gewaltig. Was genau machen dann die Unternehmen in Deutschland, denen das Bundesdatenschutzgesetz ja durchaus diesbezügliche Auflagen macht: Siehe hierzu u.a. §9 BDSG

und

§9 BDSG

und  Anlage (zu § 9 Satz 1) (u.a.: "Eine Maßnahme nach Satz 2 Nummer 2 bis 4 ist insbesondere die Verwendung von dem Stand der Technik entsprechenden Verschlüsselungsverfahren."). [Stand: 28.07.2016]

Anlage (zu § 9 Satz 1) (u.a.: "Eine Maßnahme nach Satz 2 Nummer 2 bis 4 ist insbesondere die Verwendung von dem Stand der Technik entsprechenden Verschlüsselungsverfahren."). [Stand: 28.07.2016]

Datenschützer werden ohnmächtig und Industriespione kommen vor Lachen nicht mehr in den Schlaf.

Also nehmen wir Unternehmen von dieser Regelung aus. Unternehmen dürfen weiter verschlüsseln. Also bleibt nur der Privatanwender auf der Strecke. Sie.

Wieder würden unsere Grundrechte durch unsere Politiker hemmunglos beschnitten. Wie? Kein Aufschrei? Sie würden sich also auch das Versenden von Briefen in einem Umschlag verbieten lassen?

Weil Terroristen zur Terrorvorbereitung Briefe mit der Post versenden?

Grundrechte durch unsere Politiker hemmunglos beschnitten. Wie? Kein Aufschrei? Sie würden sich also auch das Versenden von Briefen in einem Umschlag verbieten lassen?

Weil Terroristen zur Terrorvorbereitung Briefe mit der Post versenden?

Falls dieses "Verbot" in irgendeiner Form Realität werden sollte, muss man sich langsam tatsächlich mal eine Frage stellen:

Wer genau beeinflusst und verändert (ins negative) unsere Gesellschaft auf Dauer eigentlich am meisten?

Man darf hier auch noch folgende Frage stellen: Was würde ein solches (Teil)Verbot eigentlich effektiv bringen?

Ok, die Behörden können (und nebenbei tun es auch schon) den gesamten Netzverkehr überwachen, speichern, filtern und dann die "illegalen" verschlüsselten Dateien rausfiltern. Und dann? Dann sitzen die auf einem Berg verschlüsselter Daten. Wie gehts weiter? Entschlüsseln ist ja "kaum möglich". Sonst würden sie es jetzt einfach schon tun und die Verschlüsselung nicht als "Problem" sehen.

Es muss also noch eine andere Vorgehensweise geben: - Gesetzlich vorgeschriebener Einbau von "Hintertüren" in Verschlüsselungssoftware/-systeme

Damit hätten die Staatsorgane leichten Zugriff auf verschlüsselte Daten, die durchs Netz wandern.

Wenn man denn so naiv ist zu glauben, dass Terroristen dann auch mit so löchrigen Systemen arbeiten. Sichere Systeme gibt es schliesslich zu Hauf im Netz.

Also wieder nur eine Maßnahme, strunzdumme Terroristen oder den wehrlosen Normalbürger zu überwachen.

Es gibt einen interessanten Artikel dazu und zu "Staatstrojanern" auf netzpolitik.org.

U.a. mit öffentlich bekannter Unwissenheit unserer Behörden, in welchem Ausmaß Verschlüsselung eigentlich von Terroristen eingesetzt wird.

Artikel dazu und zu "Staatstrojanern" auf netzpolitik.org.

U.a. mit öffentlich bekannter Unwissenheit unserer Behörden, in welchem Ausmaß Verschlüsselung eigentlich von Terroristen eingesetzt wird.

Sicherheitshalber wiederhole ich hier nochmal klar und deutlich: Ich bin gegen jegliche Art von Terrorismus und begrüsse ausdrücklich jede sinnvolle (präventive) Maßnahme gegen Terrorismus und Terroristen.

Die Betonung liegt dabei auf "sinnvoll".

Jeder muss aber wach werden, wenn Politiker in völlig ahnungslosen und sinnlosen Aktionismus unter dem Deckmantel "Schutz vor Terrorismus" verfallen und dabei nach und nach unsere Grundrechte aushöhlen. Und unsere Gesellschaft dabei in einer Art und Weise und Richtung verändern, die einem eiskalte Schauer über den Rücken jagen.

Alternativ könnte ja man noch auf folgenden Gedanken kommen: Die ganzen Maßnahmen sind gar nicht sinnlos und unsere Politiker sind nicht völlig ahnungslos. Sie verfolgen nur einen ganz anderen Zweck und "Schutz vor Terror" ist nur ein willkommener Vorwand zur Umsetzung.

Was aber ist dann dieser Zweck? - Verbot von Verschlüsselung

- Mein Kommentar:

11.08.2016: Heise - "De Maizière will mit Gesichtserkennung und Cyberfahndung Terroristen jagen"

11.08.2016: Heise - "De Maizière will mit Gesichtserkennung und Cyberfahndung Terroristen jagen"

"[....](Zitis) soll daher auch im Einklang mit Bundeskanzlerin Angela Merkel (CDU) nicht nur rasch aufgebaut werden und für die Behörden Verschlüsselung knacken. Der Innenminister will dort nun "die technischen Fähigkeiten der Cyberaufklärung" insgesamt bündeln.[...]" (Mein Kommentar: Endlich bekommen wir unsere eigene NSA...)

"[...]Dem Vernehmen nach geht es ihnen etwa darum, die Vorratsdatenspeicherung zu erweitern und einen Zugriff von Geheimdiensten vorzusehen. [...]". Ebenfalls soll die doppelte Staatsbürgerschaft abgeschafft werden.- Mein Kommentar:

Terrorismus ist grundsätzlich zu verurteilen. Und es ist begrüssenswert, wenn staatliche Sicherheitsorgane auch präventiv dagegen vorgehen.

Offen und sachlich muss dabei jedoch diskutiert werden, welche Maßnahmen da tatsächlich Sinn machen. Und wie man diese Maßnahmen dann sinnvoll eingrenzt, um nicht weit über das Ziel hinauszuschiessen. Wo genau zieht man die Grenze bei Cyber-Überwachung (Internetnutzung, Mail, soziale Netzwerke usw.) in Verbindung mit Vorratsdatenspeicherung und Gesichtserkennung? Wie genau verhindert man, dass wir irgendwann in der Lage sind, bei dem geringsten kleinsten Verdacht mit einem "Knopfdruck" in der umfangreichen Datensammlung das komplette(!) Leben eines Menschen zu durchleuchten? Wo genau hört die sinnvolle (präventive) Verbrechensbekämpfung auf und fängt der "Überwachungsstaat" an?

Diese Diskussion muss mal endlich ohne die üblichen parteipolitischen Seitenhiebe und polemischen Angstmacherphrasen sachlich und ausführlich(!) geführt werden. Dabei sind allerdings nicht nur unsere Politiker gefordert - auch jeder einzelne sollte sich mit diesem Thema beschäftigen, eine Meinung dazu bilden und diese einbringen. Denn noch können wir unsere Meinung frei äussern. Noch fällt dieser Kommentar bei individueller Interpretation nicht unter "[...]Propaganda und Sympathiewerbung für Terror im Netz müsse generell wieder verboten werden.[...]"

"[...]Propaganda und Sympathiewerbung für Terror im Netz müsse generell wieder verboten werden.[...]"

Wie genau verhindern wir also "Mißbrauch" dieser Maßnahmen? Und wie verhindern wir, dass der jetzt definierte "Mißbrauch" zukünftig unter dem Deckmantel der "präventiven Terror-/Verbrechensbekämpfung" als "legal" deklariert wird?

Exkurs Science-Fiction(?):

Im Jahre 2018 - es ist ein kühler und verregneter November-Morgen. Einer dieser trüben Montage. Wer kennt sie nicht? Ein unausgeschlafener Datenbankadministrator - nennen wir ihn Max - betritt um 7 Uhr sein Büro. Pünktlich auf die Minute wie immer. Man will sich ja als Angestellter der "Zitis" (der NSA-Klon) schliesslich nichts zu schulden kommen lassen. Gar nichts.

Er überlegt - wie jeden Morgen - womit er heute seine Existenz in dieser Behörde und sein Gehalt rechtfertigt. OK, erstellen wir eine Abfrage. Wie immer halt. Was nehmen wir heute? Hm? Bei der gestrigen Festnahme eines überlebenden Attentäters wurde festgestellt, dieser hat in Mails öfter bestimmte Schlagworte benutzt. "Datenschutz" "Verschlüsselung" "Mißbrauch" "Überwachungsstaat" "Terror" "politisch". OK, reicht. (Anm.d.Red.: Fällt Ihnen bei den Worten was auf? Falls nein, lesen Sie meinen Kommentar darüber und diese Seite insgesamt gern nochmal...)

Also jagt Max diese Schlagwörter durch seine Datenbank. Internetveröffentlichungen, Mails, soziale Netzwerke usw. Treffer. Claas Janetzki leuchtet auf. Standard-Vorgehensweise: Abgleich mit der Gesichtsdatenbank über die Überwachungskameras der letzten 12 Monate (Vorratsdatenspeicherung sei Dank!).

Aha! Dieser Claas stand 3x an Bahnhöfen zur Hauptverkehrszeit neben arabisch aussehenden Personen (den Immigrationsanteil in Deutschland und die Gesamtzahl von 178, wo Claas zur Hauptverkehrszeit an Bahnhöfen stand, ignorieren wir mal). Und auch noch vor der Halle Münsterland in einer grossen Menschenmenge (Warteschlangen vor Veranstaltungsbeginn sind jetzt nicht so unüblich...) zwischen 2(!) arabisch aussehenden Menschen! Wenn der nicht einen Terror-Anschlag plant, wer denn bitte dann? Also drückt Max den roten Knopf und die Maschinerie setzt sich in Bewegung und nimmt sich diesen Claas jetzt aber mal so richtig vor!

Den Rest (Befragung und Durchleuchtung der Familie, Freunde, Arbeitskollegen und Facebook-Kontakte) dieser völlig absurden und unrealistischen Phantasie-Geschichte kann jeder für sich selbst schreiben.

Ja, Sie auch! Aus der Durchleuchtung Ihrer Mail-Kontakte (Ja ne, is klar. Der Anwalt ist "nur" ein Kegelbruder. Veralbern kann ich mich selbst!) in Verbindung mit Ihren Internetaktivitäten (sicher, Sie wollten nur die Aussage eines Arbeitskollegen prüfen, als Sie nach "Knöllchen Parken Halteverbot" bei Google gesucht haben) und Anruf bei Ihrem Arbeitgeber (Sie wollten doch Urlaub haben!) geht klar hervor: Sie wollen nächsten Donnerstag um 13.12 Uhr im Halteverbot parken! Also schreiben Sie die Geschichte zu Ende oder ich hetze die Polizei auf Sie!

Natürlich haben Sie völlig recht: Das ist total absurd. Und ich freue mich sowas von aufrichtig mit Ihnen, wenn Sie das in 5 Jahren noch genau so überzeugend sagen können.

Ebenso erschreckend: " Bei Sicherheitschecks von Flüchtlingen bei der Einreise brachte de Maizière eine verstärkte Durchsuchung von Smartphones und Beziehungen in sozialen Netzwerken ins Spiel. Schon jetzt sei "in bestimmten Fällen mit Richtervorbehalt ein Auslesen von Handys" bei Asylbewerbern vorgesehen, wenn diese etwa keine Pässe mit sich führten. Um Sympathisanten etwa für den "Islamischen Staat" (IS) oder Identitäten allgemein besser ausfindig machen zu können,

sei auch eine Bitte vorstellbar, die "Facebook-Kontakte der letzten Monate zu zeigen"." Klingt irgendwie erschreckend nach "Schuldig, bis zweifelsfrei die Unschuld erwiesen ist". Bislang kenne ich das irgendwie andersrum.

Na gut, es sind ja dadurch "nur" Flüchtlinge betroffen. Oder ist das nicht schon schlimm genug. Gilt unser Rechtsstaat nur für einen fest definierten Personenkreis? Wer definiert das? Und wie kann ich sicherstellen, dass ich zukünftig weiter zu diesem Personenkreis gehöre?

Bei Sicherheitschecks von Flüchtlingen bei der Einreise brachte de Maizière eine verstärkte Durchsuchung von Smartphones und Beziehungen in sozialen Netzwerken ins Spiel. Schon jetzt sei "in bestimmten Fällen mit Richtervorbehalt ein Auslesen von Handys" bei Asylbewerbern vorgesehen, wenn diese etwa keine Pässe mit sich führten. Um Sympathisanten etwa für den "Islamischen Staat" (IS) oder Identitäten allgemein besser ausfindig machen zu können,

sei auch eine Bitte vorstellbar, die "Facebook-Kontakte der letzten Monate zu zeigen"." Klingt irgendwie erschreckend nach "Schuldig, bis zweifelsfrei die Unschuld erwiesen ist". Bislang kenne ich das irgendwie andersrum.

Na gut, es sind ja dadurch "nur" Flüchtlinge betroffen. Oder ist das nicht schon schlimm genug. Gilt unser Rechtsstaat nur für einen fest definierten Personenkreis? Wer definiert das? Und wie kann ich sicherstellen, dass ich zukünftig weiter zu diesem Personenkreis gehöre?

Abgesehen davon, stellt sich die Frage nach dem Sinn einer solchen Maßnahme. " Laut Facebook kennt jeder Facebook-Nutzer jeden anderen Facebook-Nutzer über durchschnittlich 3,5 Ecken."

(Im "normalen" Leben sind es übrigens durchschnittlich 6 "Ecken", die jeden mit jedem verbinden). Sollte sich also ein aktiver Terrorist oder IS-Sympathisanten bei Facebook rumtreiben, sind Sie - falls Sie bei Facebook sind - über 3,5 Ecken mit dem verbunden.

Haben Sie bei Facebook Freunde, die wiederum selbst sehr viele Kontakte haben, ist es evtl. sogar nur eine Ecke. Oder haben Sie alle Freunde Ihrer Freunde überprüft? Und ab wieviel "Ecken" ist man denn nun selbst verdächtig? Und wie wird eigentlich ein "IS-Sympathisant" definiert und festgestellt? Und wie werde ich behandelt,

wenn einer meiner Facebook- oder Mail-Kontakte (ich hab die nicht konstant alle unter der Lupe) in den letzten Monaten zu einem (mutmaßlichen) Terroristen oder (mutmaßlichen) IS-Sympathisanten mutiert ist?

Laut Facebook kennt jeder Facebook-Nutzer jeden anderen Facebook-Nutzer über durchschnittlich 3,5 Ecken."

(Im "normalen" Leben sind es übrigens durchschnittlich 6 "Ecken", die jeden mit jedem verbinden). Sollte sich also ein aktiver Terrorist oder IS-Sympathisanten bei Facebook rumtreiben, sind Sie - falls Sie bei Facebook sind - über 3,5 Ecken mit dem verbunden.

Haben Sie bei Facebook Freunde, die wiederum selbst sehr viele Kontakte haben, ist es evtl. sogar nur eine Ecke. Oder haben Sie alle Freunde Ihrer Freunde überprüft? Und ab wieviel "Ecken" ist man denn nun selbst verdächtig? Und wie wird eigentlich ein "IS-Sympathisant" definiert und festgestellt? Und wie werde ich behandelt,

wenn einer meiner Facebook- oder Mail-Kontakte (ich hab die nicht konstant alle unter der Lupe) in den letzten Monaten zu einem (mutmaßlichen) Terroristen oder (mutmaßlichen) IS-Sympathisanten mutiert ist?

Ich hab mich doch grad eben tatsächlich bei der Überlegung erwischt, ob ich diesen Kommentar hier so veröffentlichen soll. Oder ob ich dadurch evtl. in Zukunft Nachteile/Repressalien zu befürchten habe. Verrückt. Oder?

Direktlink auf diesen Kommentar: Klick - Weitere Artikel zu dem Thema:

tagesschau.de

tagesschau.de netzpolitik.org

netzpolitik.org faz.net

faz.net

Faszinierend, dass sich so viele Politiker populistisch am Teilthema "Burkaverbot" aufhängen. Muss ich mir Sorgen um die Prioritäten unserer Politiker machen? stern.de

stern.de focus.de

focus.de golem.de

golem.de Nochmal golem.de

Nochmal golem.de

- Mein Kommentar:

29.06.2016: "Volksverschlüsselung" ist offiziell gestartet

29.06.2016: "Volksverschlüsselung" ist offiziell gestartet

"Volksverschlüsselung" - ein Gemeinschaftsprojekt von "Fraunhofer SIT" und "Deutsche Telekom" - ist offiziell gestartet.

"Volksverschlüsselung" - ein Gemeinschaftsprojekt von "Fraunhofer SIT" und "Deutsche Telekom" - ist offiziell gestartet.

Grundlage ist eine eigene kostenlose Software zur Erzeugung und Verwaltung der Schlüssel. Genutzt wird dabei das S/MIME(X.509)-Verfahren. Ausgestellt wird für den Nutzer ein Class3-Zertifikat. Damit wurde der Zertifikatsinhaber vor Ausstellung des Zertifikates eindeutig identifiziert.

Eine Erweiterung der Software, um auch mit OpenPGP zu arbeiten, ist lt. Veröffentlichung in Planung.

Details zur Vorgehensweise, dem Umfang der Software, der Einsehbarkeit des Quellcodes usw. finden sich in einer recht ausführlichen FAQ zur "Volksverschlüsselung"

FAQ zur "Volksverschlüsselung"

Aktuell wird das - in seiner Intention sicherlich sehr begrüssenswerte - Projekt kontrovers diskutiert. Insbesondere die Software mit ihren Lizenzbedingungen und der Erhebung personenbezogener Daten steht dabei in der Kritik. Artikel golem.de;

Artikel golem.de;  Artikel spiegel.de;

Artikel spiegel.de;

Artikel netzpolitik.org;

Artikel netzpolitik.org;  Artikel msxfaq.de

Artikel msxfaq.de 23.06.2016: SZ - "Neue Behörde soll für Regierung verschlüsselte Kommunikation knacken"

23.06.2016: SZ - "Neue Behörde soll für Regierung verschlüsselte Kommunikation knacken"

"Zitis" (Zentrale Stelle für Informationstechnik im Sicherheitsbereich) kommt - eine Behörde, die für andere Behörden und Geheimdienste Möglichkeiten zum "knacken" verschlüsselter Daten/Kommunikation Entwickeln und Beschaffen soll. 30.07.16 Hintergrundartikel auf netzpolitik.org

30.07.16 Hintergrundartikel auf netzpolitik.org

Copyright 2016 by Claas Janetzki - last modified: 22.08.2016

Diese Seite in Facebook teilen [Hinweis] - Impressum/Disclaimer - Datenschutz

Diese Seite in Facebook teilen [Hinweis] - Impressum/Disclaimer - Datenschutz